GSG-SIEM: Erläuterung in 5 Teilen

-

0. Vorwort

Diese Artikelserie bietet KMUs eine umfassende Einführung in die Bedeutung, Implementierung und Nutzung von SIEM-Systemen. Von den initialen Überlegungen zur Auswahl eines Systems bis hin zur technischen Einrichtung und dem operativen Betrieb werden Leser befähigt, informierte Entscheidungen zu treffen, die zur Stärkung ihrer Sicherheitsstellung beitragen. Mit dem Einsatz eines SIEM-Systems können Unternehmen nicht nur ihre Compliance-Anforderungen effektiver managen, sondern auch eine robustere Verteidigung gegen Cyber-Bedrohungen aufbauen.

-

1. Risiken und Konsequenzen

Die Serie beginnt mit einer Betrachtung der erheblichen Risiken, denen Unternehmen ohne ein Security Information and Event Management (SIEM)-System ausgesetzt sind. Ohne SIEM bleibt eine Vielzahl von Sicherheitsvorfällen unentdeckt, was zu signifikanten finanziellen und rechtlichen Konsequenzen führen kann. Der erste Teil hebt hervor, wie ein SIEM-System dazu beiträgt, diese Risiken zu minimieren, indem es fortlaufende Überwachung und Echtzeit-Bedrohungserkennung bietet.

-

2. Grundlagen und die Bedeutung von Logs

Im zweiten Teil wird erläutert, was SIEM ist und welche Rolle es in der modernen Cybersicherheit spielt. Besonders wird auf die Bedeutung von Log-Daten eingegangen, die eine kritische Ressource für die Überwachung und Analyse von Sicherheitsereignissen darstellen. Dieser Abschnitt betont die Notwendigkeit der Sammlung und Analyse von Log-Daten als Grundlage für effektive Sicherheitsmaßnahmen.

-

3. Entscheidungsfindung und Auswahl

Der dritte Teil behandelt den Prozess der Entscheidungsfindung und Auswahl eines SIEM-Systems, das besonders für KMUs geeignet ist. Hervorgehoben werden die Vorteile von kosteneffizienten, benutzerfreundlichen und skalierbaren Open Source-SIEM-Lösungen. Zudem werden wichtige Eigenschaften eines fortschrittlichen SIEM-Systems erörtert, darunter umfassende Datenerfassung, erweiterte Analysefunktionen, Echtzeit-Ereignisüberwachung und -reaktion, Konfigurations- und Compliance-Überwachung, Integration und Skalierbarkeit, sowie ein benutzerfreundliches Dashboard und Reporting. Besonders betont wird die Bedeutung einer aktiven Community und umfassenden Unterstützung.

-

4. Installation des SIEM-Systems

Dieser vorletzte Teil führt durch den Prozess der Installation und Konfiguration eines SIEM-Systems, hier beispielhaft dargestellt am GSG-SIEM. Die Schritte von der Vorbereitung über die Installation bis hin zur Feinabstimmung werden detailliert beschrieben, um Unternehmen eine klare Vorstellung davon zu geben, was die Inbetriebnahme eines SIEM-Systems erfordert.

-

5. Kosten und erweiterte Vorgehensweise

Der vorläufig letzte und 5.Teil der SIEM-Serie fokussiert auf die Kosten, die Planung der Implementierung, die Wartung, den Service und das fortlaufende Management mit der Alarmierung des GSG-SIEM Systems nach der erfolgreich abgeschlossenen Testphase der Implementierung. Dieser Teil beleuchtet die entscheidenden Aspekte, die für die Aufrechterhaltung der Leistungsfähigkeit und Effektivität eines SIEM-Systems in einem Unternehmen erforderlich sind.

GSG-SIEM: Ihr Benefit

-

Einfachheit und Skalierbarkeit

GSG-SIEM ist bekannt für seine leichte und skalierbare Architektur, die es kleinen und mittelständischen Unternehmen ermöglicht, ihre Sicherheitssysteme effizient zu verwalten. Dies bedeutet, dass KMU mit begrenzten Ressourcen und ohne spezialisiertes Sicherheitspersonal dennoch von hochwertiger Sicherheitsüberwachung profitieren können.

-

Integration und Kompatibilität

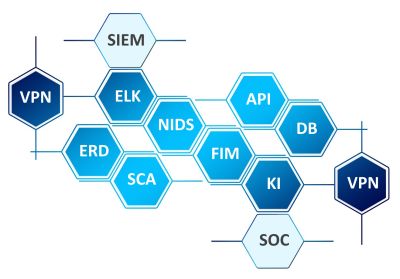

Die Fähigkeit der GSG-SIEM, sich nahtlos in bestehende Systeme und Anwendungen zu integrieren, einschließlich Cloud-Diensten, ermöglicht KMU, eine einheitliche Sicht auf ihre Sicherheitslage zu erhalten. Die native Integration mit einer offenen und kollaborativen Plattform zur Indizierung und Suche nach Indicators of Compromise (IoC) und die erweiterte Unterstützung für Cloud-Umgebungen, bedeuten, dass Unternehmen einen umfassenderen Überblick über ihre Sicherheitsereignisse erhalten und dadurch schneller auf Vorfälle reagieren können.

-

Verbesserte Sicherheitsfunktionen

Mit Funktionen wie der erweiterten Vulnerability Detection und System Inventory Capabilities können KMU sicherstellen, dass ihre Systeme auf dem neuesten Stand sind und Schwachstellen schnell erkannt werden. Dies ist entscheidend für KMU, die möglicherweise nicht über die Ressourcen verfügen, um eine vollständige Sicherheitsüberwachung intern durchzuführen.

-

Kosteneffizienz

Als Open-Source-Lösung kann GSG-SIEM dazu beitragen, die Gesamtkosten für die Sicherheitsüberwachung zu senken. Dies ist für KMU besonders attraktiv, die möglicherweise mit begrenzten Budgets arbeiten und dennoch eine umfassende Sicherheitslösung benötigen.

-

Anpassungsfähigkeit und Unterstützung

GSG-SIEM bietet flexible Konfigurationsoptionen und wird von einer aktiven Community unterstützt. Dies bedeutet, dass KMU ihre Sicherheitsüberwachung an ihre spezifischen Bedürfnisse anpassen können, während sie Zugang zu einer breiten Basis von Wissen und Support haben.

GSG-SIEM: Anforderungen

-

Kompatibilität und Integration

GSG-SIEM bietet breite Kompatibilität und Integrationsoptionen mit verschiedenen Betriebssystemen, Anwendungen und Netzwerkgeräten. Es unterstützt Windows, Linux und Mac-basierte Betriebssysteme und lässt sich in bestehende IT-Infrastrukturen integrieren, um Sicherheitsüberwachung und -management zu ermöglichen.

-

Skalierbarkeit

GSG-SIEM ist skalierbar und kann an verschiedene Unternehmensgrößen angepasst werden, von kleinen bis zu sehr großen Umgebungen. Es verwendet einen dezentralen Ansatz, der es ermöglicht, Ressourcen nach Bedarf hinzuzufügen oder zu entfernen.

-

Benutzerfreundlichkeit

GSG-SIEM ist dafür bekannt, eine benutzerfreundliche Oberfläche und umfangreiche Dokumentation zu bieten. Es gibt auch eine aktive Community und Support-Ressourcen, um neuen Benutzern zu helfen. -

Preismodell

GSG-SIEM ist ein Open-Source-Tool, was bedeutet, dass es kostenlos verwendet werden kann. Kosten können jedoch für professionelle Dienstleistungen, wie Hosting und Support oder zusätzliche Sicherheitsfeatures, entstehen. -

Log-Datenmanagement

GSG-SIEM bietet umfassende Funktionen für das Sammeln, Normalisieren, Aggregieren und Analysieren von Log-Daten aus verschiedenen Quellen, um Sicherheitsereignisse zu überwachen und zu untersuchen. -

Echtzeitüberwachung

GSG-SIEM ermöglicht die Echtzeitüberwachung von System- und Anwendungsereignissen, um potenzielle Sicherheitsbedrohungen sofort zu erkennen. -

Erweiterte Bedrohungsanalyse

GSG-SIEM nutzt erweiterte Analysetechniken, einschließlich Regeln, Signaturen und maschinelles Lernen, um Bedrohungen und Anomalien zu identifizieren. -

Automatisierte Reaktion

GSG-SIEM ermöglicht automatisierte Reaktionen auf identifizierte Bedrohungen durch seine Integrationsfähigkeiten und aktive Reaktionsmechanismen. -

Compliance-Management

GSG-SIEM unterstützt verschiedene Compliance-Standards und bietet Berichte und Tools, um Compliance-Anforderungen zu erfüllen. -

Datenhaltung und -sicherheit

Als Open-Source-Lösung bietet GSG-SIEM die Flexibilität, Datenhaltungs- und Sicherheitsrichtlinien gemäß den Anforderungen der Organisation zu gestalten. -

Kundensupport

GSG-SIEM bietet Community-Support sowie professionellen Support und Beratungsdienste. -

Innovationsfähigkeit

Als aktives Open-Source-Projekt wird GSG-SIEM kontinuierlich weiterentwickelt und mit regelmäßigen Updates versorgt, die neue Features und Verbesserungen einführen.

GSG-SIEM: Funktionalität

Es ist wichtig, genau zu verstehen, was in Ihrer SIEM-Lizenz enthalten ist. Die GSG-SIEM besteht in der Basis aus einer Open Source Lösung und umfasst damit alle Kernfunktionen von SIEM und SOAR in einer Lizenz, ohne versteckte oder überraschende Kosten. Wir möchten sicherstellen, dass Sie eine breite Palette an Funktionen erhalten, die Ihnen helfen, Ihr Unternehmen zu schützen, ohne sich über steigende Lizenzkosten Gedanken machen zu müssen.

| On Premise | SaaS | |

|---|---|---|

|

Vollständige SIEM+SOAR-Funktionen |

|

|

|

Alarm- und Fallmanagement |

|

|

|

Vorgefertigte Korrelationsregeln |

|

|

|

Berichte und Dashboards |

|

|

|

Vorgefertigte Normalisierung |

|

|

|

Suche und Bedrohungsjagd |

|

|

|

MITRE ATT&CK-Abdeckung |

|

|

|

Kontextanreicherung |

|

|

|

Standardunterstützung |

|

|

|

Endpunktsicherheit |

|

|

|

Sammler |

|

|

|

Single Sign-On mit SAML |

|

|

| On Premise | SaaS | |

|---|---|---|

|

Erweiterte Analytik |

Add-on |

Add-on |

|

Unternehmensrisikobewertung |

Add-on |

Add-on |

|

Alarmpriorisierung |

Add-on |

Add-on |

|

Verhaltensprofilierung |

Add-on |

Add-on |

| On Premise | SaaS | |

|---|---|---|

|

Automatisierte Reaktionsregeln |

|

|

|

Orchestrierung |

|

|

|

Automatisierte Reaktion |

|

|

|

Automatisierte Untersuchung |

|

|

| On Premise | SaaS | |

|---|---|---|

|

Lizenzmodell basierend auf |

Knoten |

Mitarbeiter |

|

Unbegrenzte SIEM-Benutzer |

Ja |

Ja |

|

1 SOAR-Sitz inklusive |

Ja |

Ja |

|

UEBA |

Add-on |

Add-on |

|

Datenaufnahmelimit |

Scalierung mit Hardware |

50/150/500 MB/Mitarbeiter/Tag |

| On Premise | SaaS | |

|---|---|---|

|

Hohe Sicherheit durch Verschlüselungstechnik infolge getunneltem Datenverhehr |

|

|

|

Einfache Einrichtung des Tunnels durch Mustervorgabe, dadurch Reduzierung der Fehleranfälligkeit |

|

|

|

Hohe Leistung und Effizienz für eine sichere und schnelle Datenübertragung |

|

|

|

Regelmäßige Code-Überprüfung auf Sicherheitsmerkmale durch aktive Community |

|

|

GSG-SIEM: Speicherbedarf

GSG stellt einen SIEM-Größenrechner als Hilfsmittel zur Verfügung, um Ihnen bei der Analyse der für eine SIEM-Bereitstellung benötigten Ressourcen zu unterstützen. Insbesondere handelt es sich bei der Berechnung des erforderlichen Speicherbedarfs im Rechner um Schätzungen, die ausschließlich auf den Erfahrungen von GSG basieren. Der tatsächliche Speicherbedarf hängt von vielen Faktoren ab, die mit den spezifischen Anforderungen Ihrer Organisation verbunden sind.

Nach den Eintragung der bei Ihnen vorhandenen Ressourcen erhalten Sie einen geschätzten Wert, der eine Aussage über die Größenordnung der zu erwartenden Datenmenge pro Monat liefert.

Die Kenntnis dieser Datenmenge ist nötig, um über eine Kostenschätzung beim Einsatz des SIEM-Systems vornehmen zu können.

GSG-SIEM: Kostenkalkulation

Auf Grund des geschätzten Speicherbedarf der unterschiedlichen Events kann die Kostenkalkulation auch nur geschätzt werden. Diese setzt sich aus der Anzahl der Geräte und des Speicherbedarfs zusammen.

Die genaue Abrechnung erfolgt am Ende des Monats, nachdem der Speicherbedarf bekannt gewesen ist.